0x01挖矿概论

所谓挖矿,其实就是通过计算机的计算能力获取数字货币。而矿池就是进行生产任务(挖矿)和生产利润的分配。一套挖矿流程大致如下:

1、本地安装挖矿程序并启动

2、挖矿程序向远程矿池请求计算的输入值

3、远程矿池验证该用户并分配任务,发送计算初始值

4、挖矿程序接受初始值并依照特定数字货币算法进行计算,得到计算结果并发送至矿池

5、矿池接受计算结果并发送下一次计算的输入值

0x02挖矿病毒主要特点

1、由于需要与矿池通信,因此会与矿池建立连接

2、挖矿利用计算机的算力,因此CPU,GPU的利用率会增加

3、为防止服务器重启挖矿进程中断,会建立任务实现开机自启动

4、为便于下一次利用,可能会留木马后门

0x03挖矿病毒查杀(linux)

一:查找病毒文件

- top 查看cpu使用情况,注意cpu异常的command

- netstat -ano 查看是否有异常连接

- ps -ef 命令全局检查异常程序及命令;ps -ef | grep command 查看异常command的进程,记录相应pid

- ls -l /proc/pid 查看相应pid的详细信息(查找病毒执行文件所在地)

4.1 cwd:表示进程的运行目录(常为服务器攻击成功后所在目录) 4.2 exe:表示执行程序的绝对路径(常为病毒文件目录) 4.3 cmdline:表示程序运行时输入的命令行命令 4.4 environ:记录进程运行时的环境变量 4.5 fd:该目录为进程打开或使用的文件的符号连接 病毒文件找到后,注意解读病毒文件内容,寻找有效信息

二:去除自启动项

- cat /etc/rc.local 查看rc.local的开机自启动项是否异常

- cd /var/spool/cron/crontabs; cat filename 查看计划任务是否正常

- ntsysv 或 chkconfig –list 查看系统服务

三:查找后门文件

- history ; cat ~/.bash_history 查看被攻击后所执行的历史命令

- find / -mtime 0 返回最近24小时修改过的文件

- find / -mtime 1 返回最近24-48小时间修改过的文件

- netstat -ano 后门文件同样也要建立连接,查看异常连接

0x04挖矿病毒查杀(windows)

一:查找病毒文件

当任务管理器能打开时:任务管理查看cpu占用高的进程

当任务管理器不能打开时:

- netstat -na 查看异常端口

1.1 netstat -ano | findstr “port” 查看对于端口的pid 1.2 tasklist|findstr “pid” 查看对应pid的占用程序 1.3 wmic process where name=”进程名” 查找对于进程所在目录 - wmic cpu get loadpercentage(查看总cpu占用)

- wmic process list brief|full 列出进程

- taskkill /im 进程名 /f;taskkill /pid pid名 /f 杀进程

二:去除自启动项

1、(运行–>regedit)

HKEY_LOCAL _MACHINE\Software \Microsoft\Windows\CurrentVersion下所有以“run”开头的键值;

HKEY_CURRENT_USER\Software\ Microsoft\Windows\CurrentVersion下所有以“run”开头的键值;

HKEY_USERS\Default\Software\Microsoft\Windows\CurrentVersion下所有以“Run”开头的键值;

部分如下

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run]

[HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run]

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\Run]

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\Explorer\Run]

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunOnce]

[HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunOnce]

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunServicesOnce]

[HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunServicesOnce]

2、Win.ini中启动

[windows]字段中的”load=”和”run=”

3、自启动组

启动组对应的文件夹为:C: \Windows\Start Menu\Programs\StartUp,

在注册表中的位置:HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\Shell Folders Startup=”C:\windows\start menu\programs\startup”

4、修改文件关联

检查HKEY_CLASSES_ROOT\文件类型\shell\open\command主键,查看其键值是否正常

DOS下执行scanreg/restore 恢复前5天的注册表

三:查找后门文件

查找后门文件参考一二

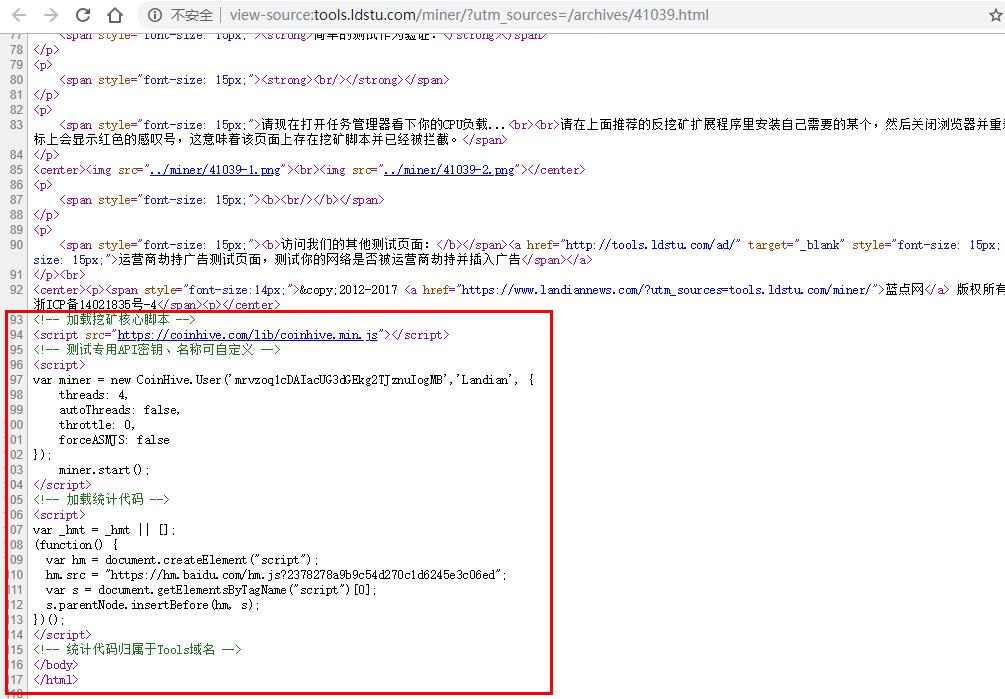

1 | <!-- 加载挖矿核心脚本 --> |

参考文章:

http://www.chaindd.com/3098505.html